前回の記事で、ローカル環境からAWSのPublic Subnetにある踏み台サーバーにリモートデスクトップ(RDP)アクセスできるところまで構築しました。

続いて、ローカル環境からProtected SubnetにあるWebサーバーにHTTP(S)アクセスできるように構築していきます。

ネットワーク構築

NAT Gatewayの追加

NAT Gatewayを追加します。

AWSマネージメントコンソール > サービス > VPC > NAT ゲートウェイで、NAT ゲートウェイを作成します。

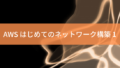

セキュリティグループの追加

Webサーバー用EC2のセキュリティグループを追加します。

AWSマネージメントコンソール > サービス > VPC > セキュリティグループで、セキュリティグループを作成します。

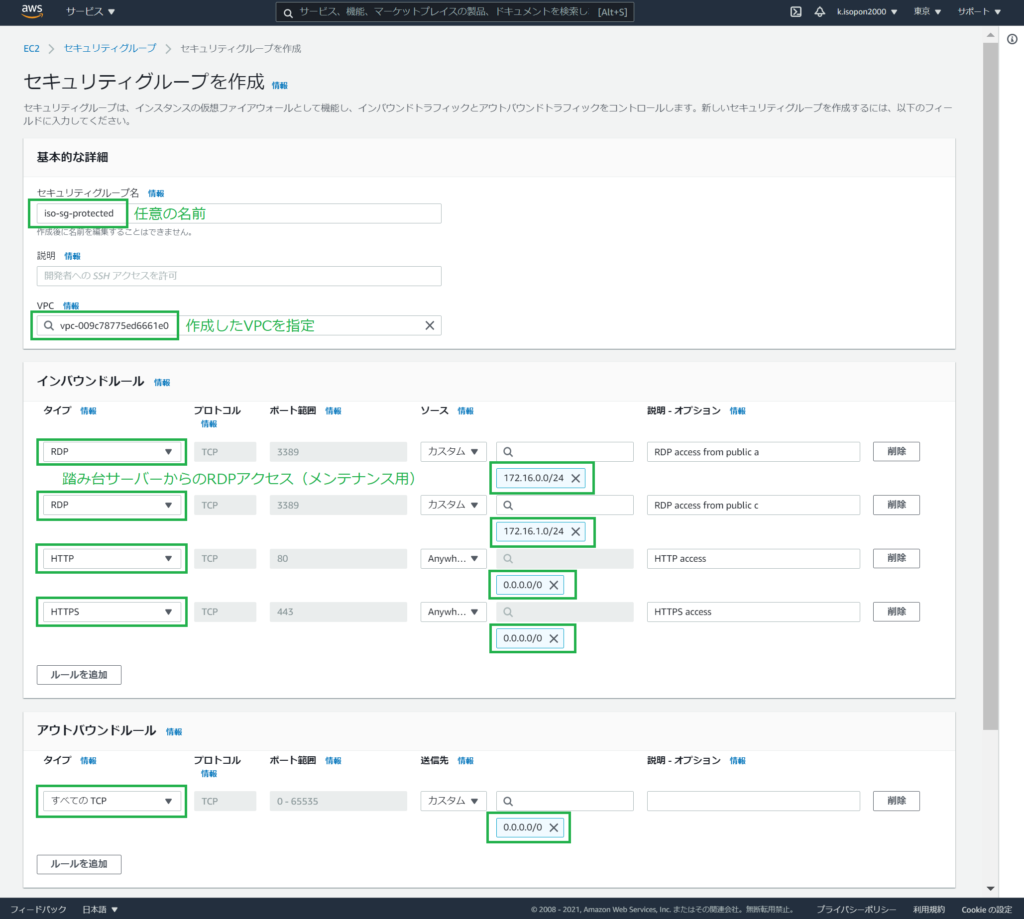

EC2(Webサーバー)の追加

EC2(Webサーバー)をProtected Subnetに追加します。

AWSマネージメントコンソール > サービス > EC2 > インスタンスで、インスタンスを起動を選択してEC2を作成します。

OSは無料枠の「Windows Server 2019 Base」を使います。

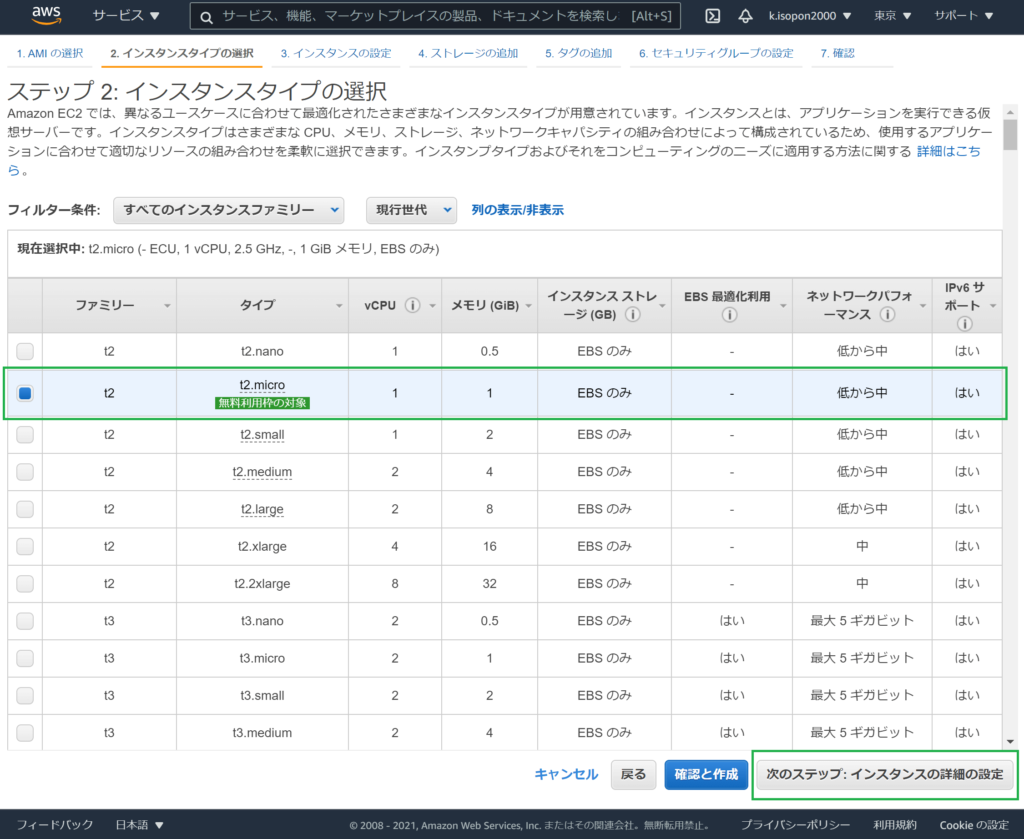

インスタンスタイプ(≒マシンスペック)は無料枠の「t2.micro」を使います。

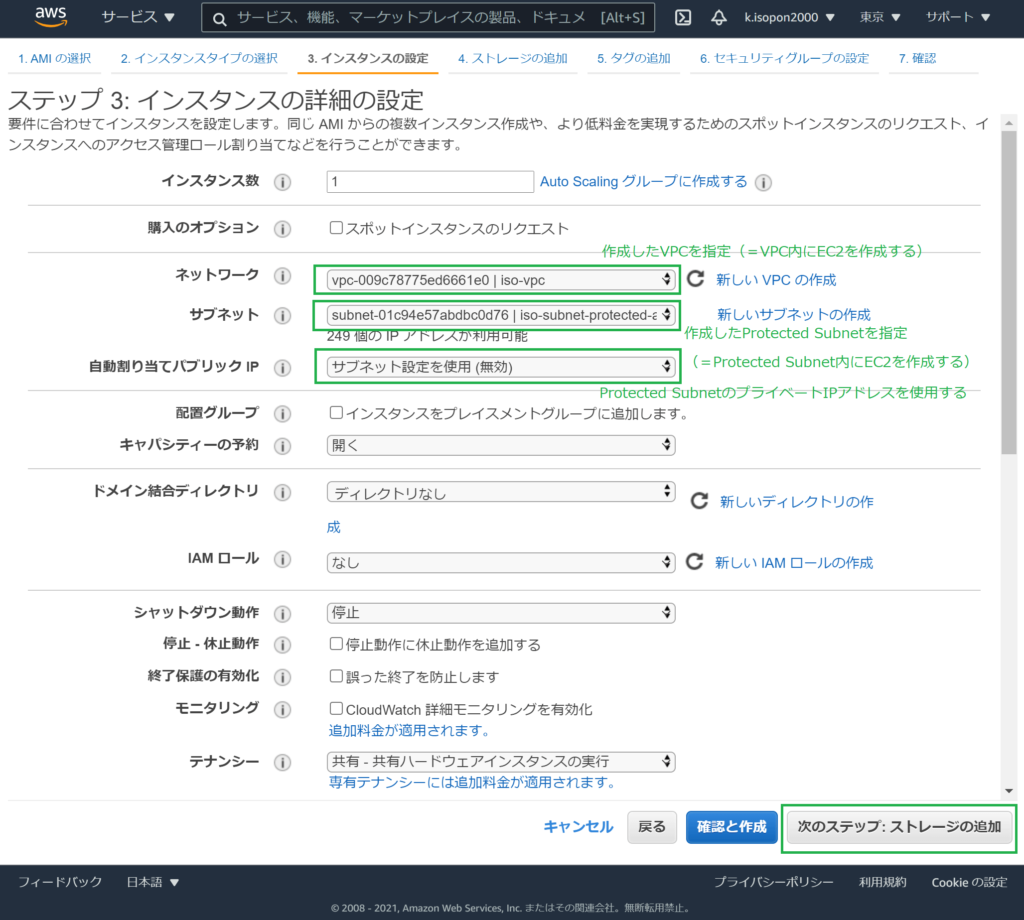

ネットワーク関連の設定します。

ここまでに作成したVPC、Protected Subnetを指定します。

次の「ストレージの追加」、その次の「タグの追加」はデフォルト設定のままとし、「セキュリティーグループの設定」に進めます。

次の「インスタンス作成の確認」で内容を確認し、起動します。

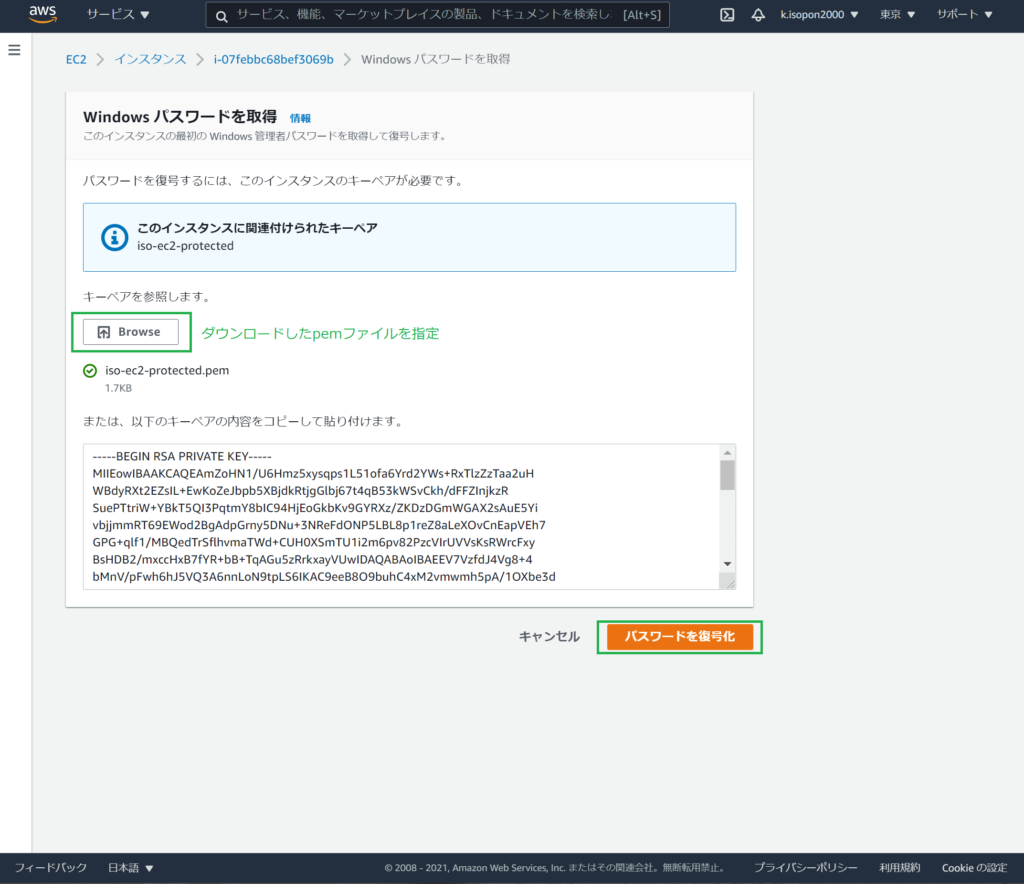

キーペアの作成ダイアログが表示されるため、新しいキーペアの作成を選択し、キーペア(pemファイル)をダウンロードしておきます。

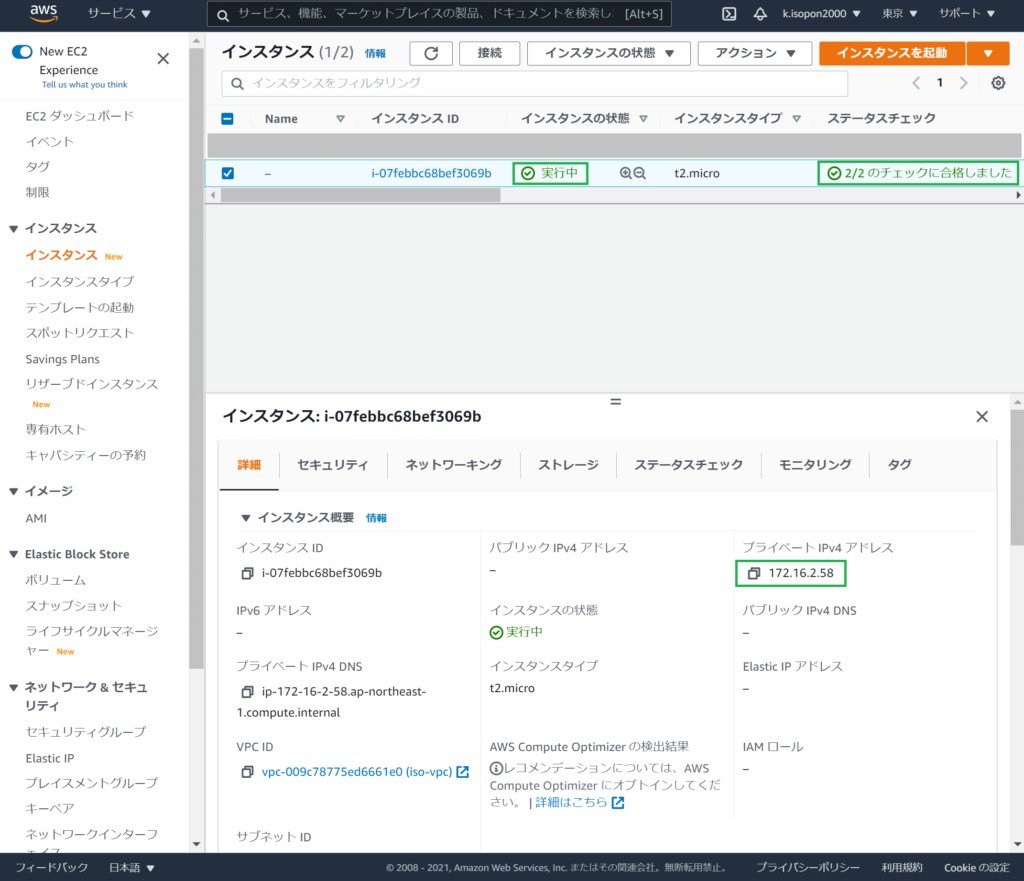

EC2が作成され、アクティブになるのを待ちます。

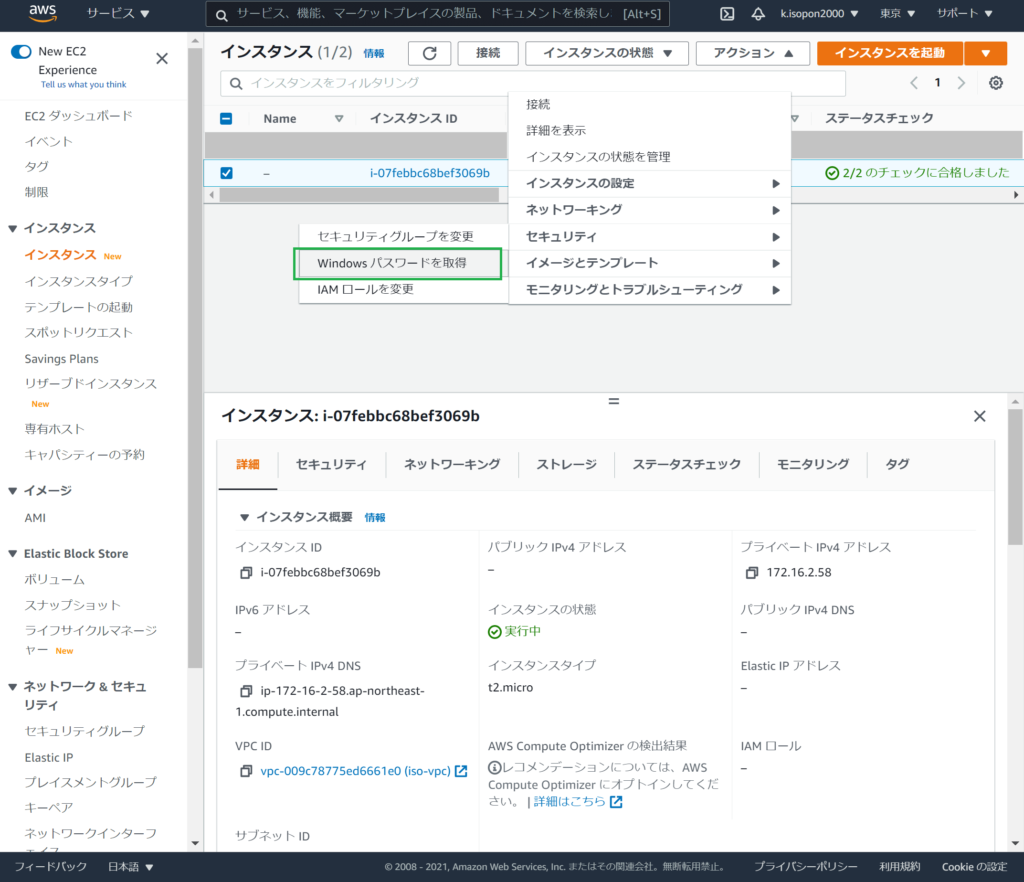

アクション > セキュリティー >Windows パスワードを取得で、ダウンロードしたpemファイルを指定し、パスワードを復号します。

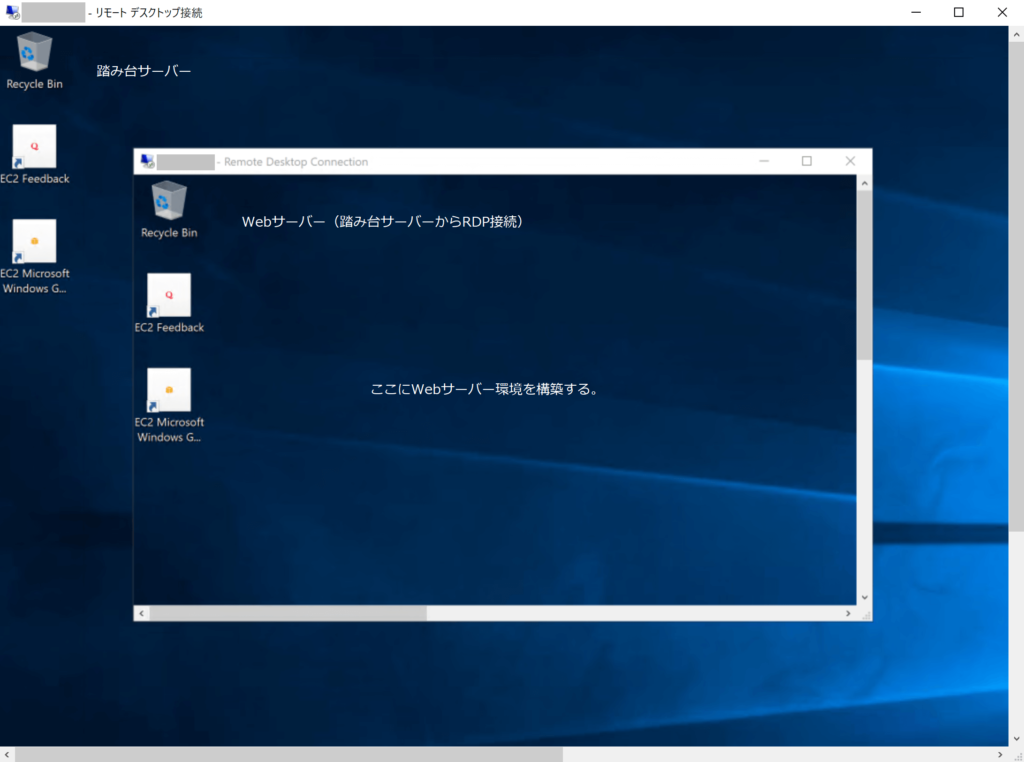

これで、Public Subnetの踏み台サーバーから「(Protected Subnetの)プライベートIPアドレス」とユーザー名「Administrator」と復号したパスワードを指定して、Protected SubnetのWebサーバーに対してリモートデスクトップ(RDP)で接続することができます。

Webサーバー構築

Webサーバー環境のセットアップ

ローカル環境 ⇒ 踏み台サーバー ⇒ WebサーバーにRDP接続します。

以下を参考に、Webサーバー環境をセットアップします。

セキュリティグループの追加

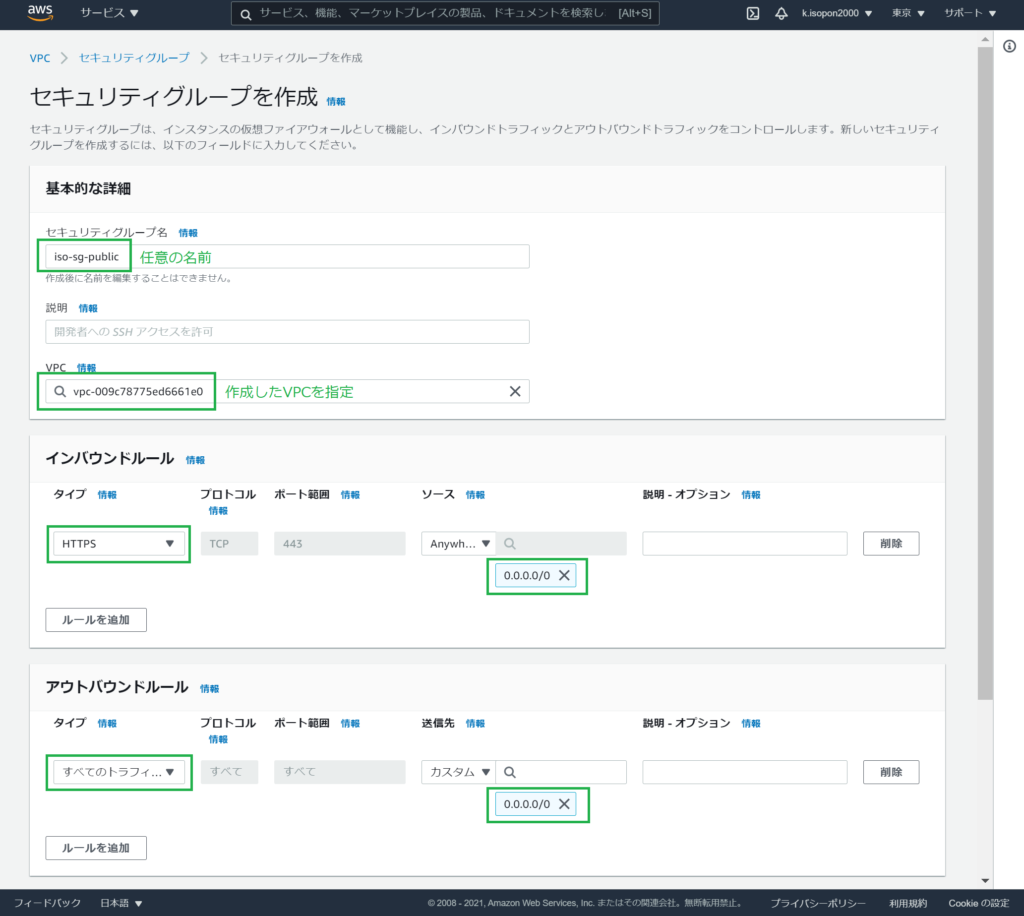

ロードバランサー用EC2のセキュリティグループを追加します。

AWSマネージメントコンソール > サービス > VPC > セキュリティグループで、セキュリティグループを作成します。

ドメイン取得と証明書発行

HTTP(S)通信をするためのドメイン取得と、HTTPS通信のサーバー認証のために証明書を発行します。

こちらを参考に行って下さい。

ロードバランサーの追加

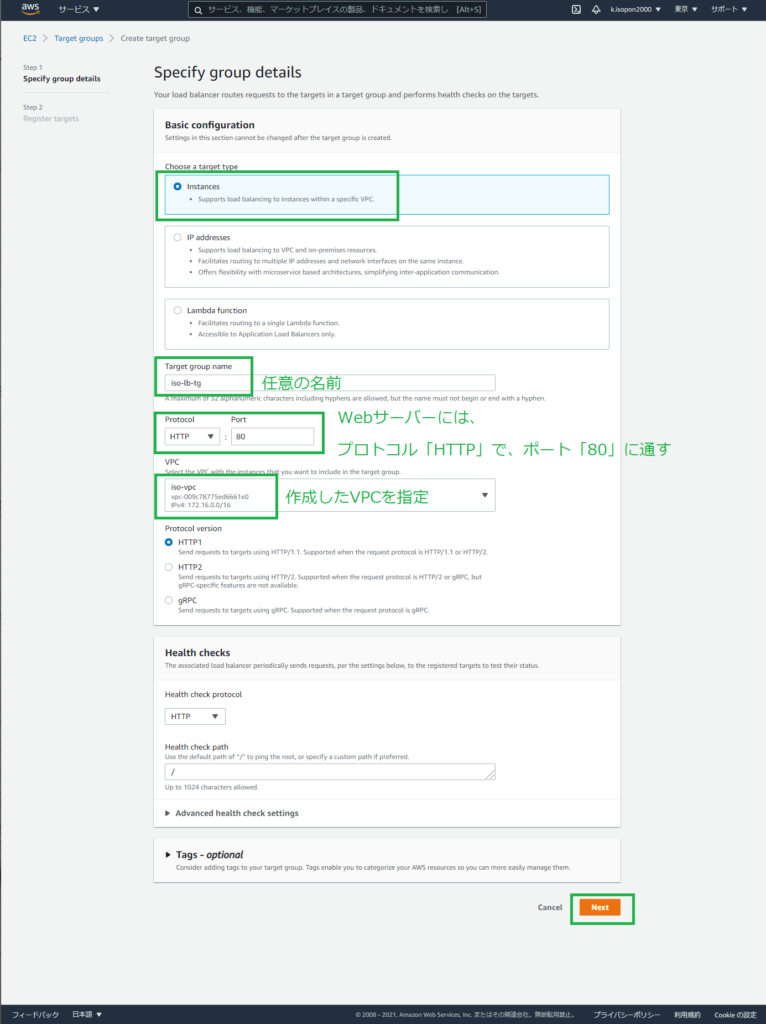

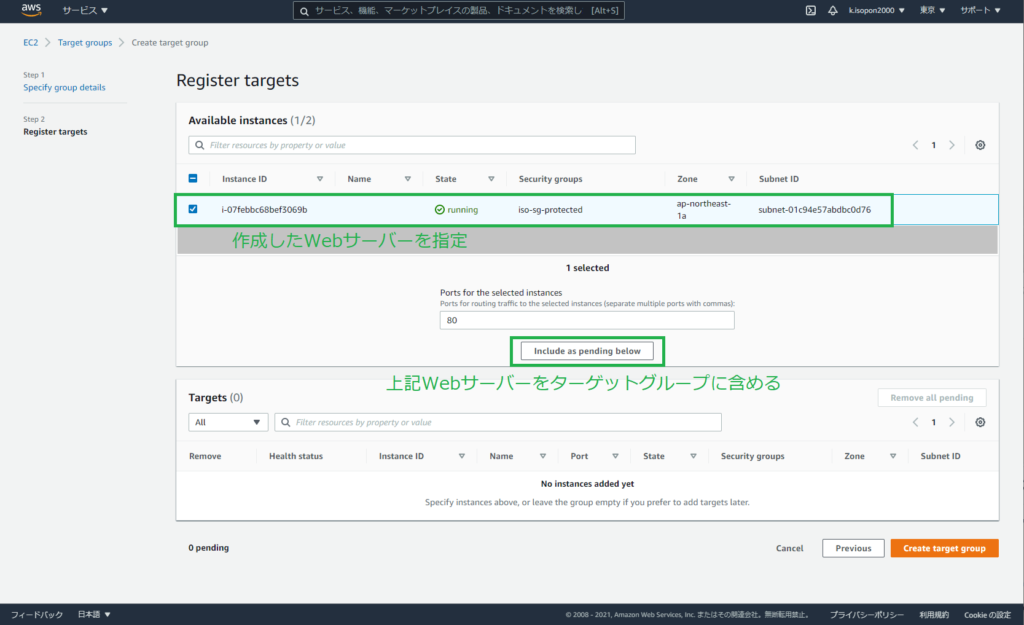

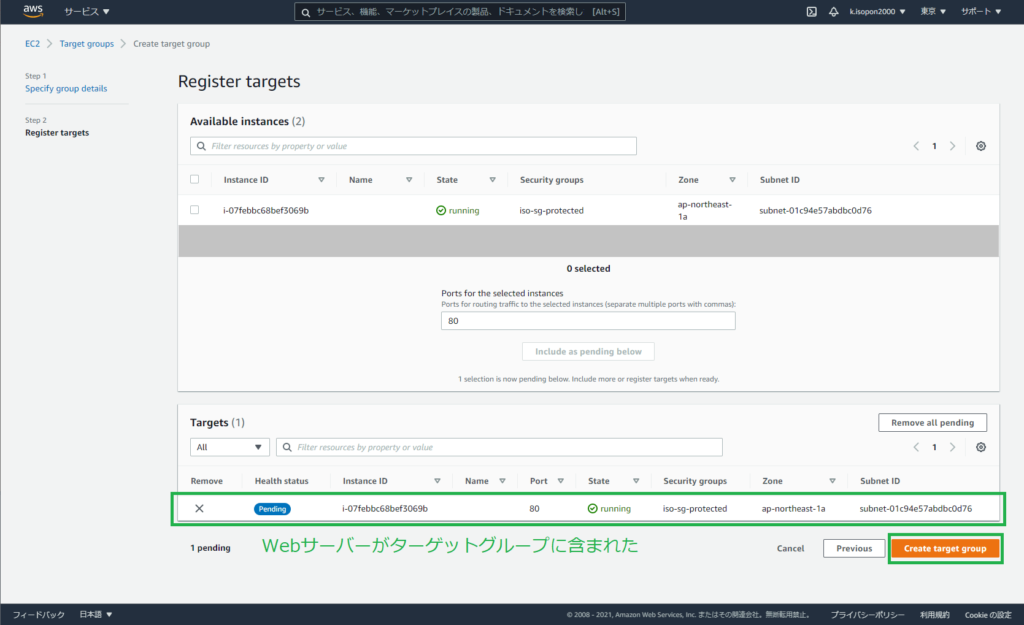

ターゲットグループとロードバランサーを追加します。

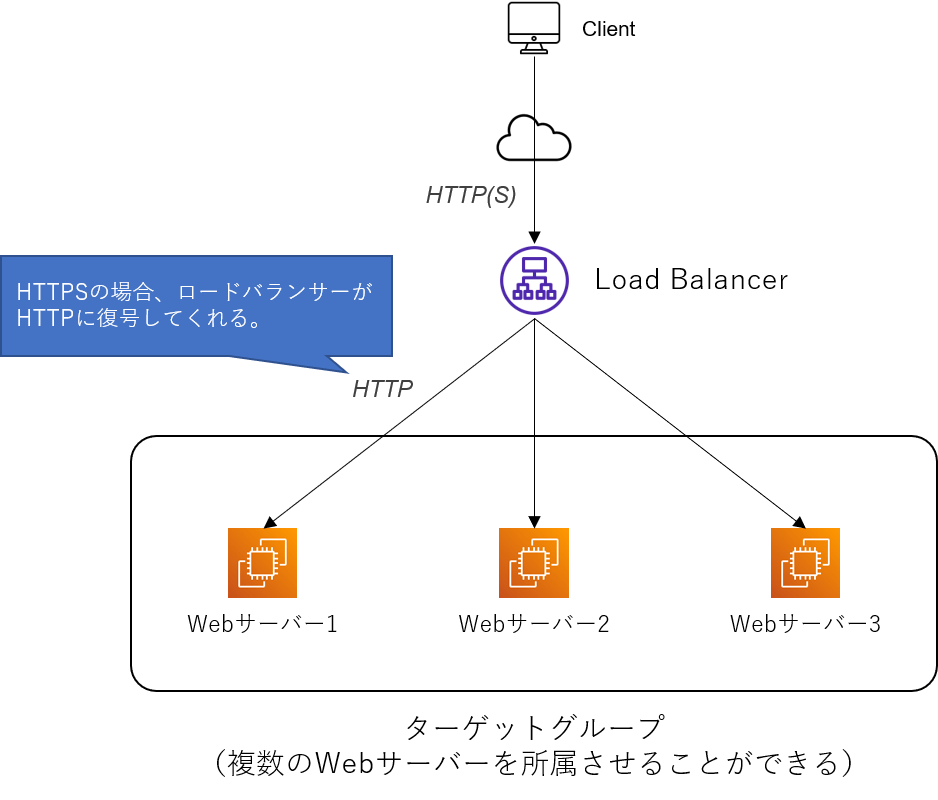

ロードバランサーは、クライアントからのHTTP(S)リクエストをWebサーバーに通します。複数のWebサーバーをターゲットグループとして登録し、負荷分散することができます。

ここでは、ターゲットグループには1つのWebサーバーを所属させます。

AWSマネージメントコンソール > サービス > EC2 > ターゲットグループで、ターゲットグループを作成します。

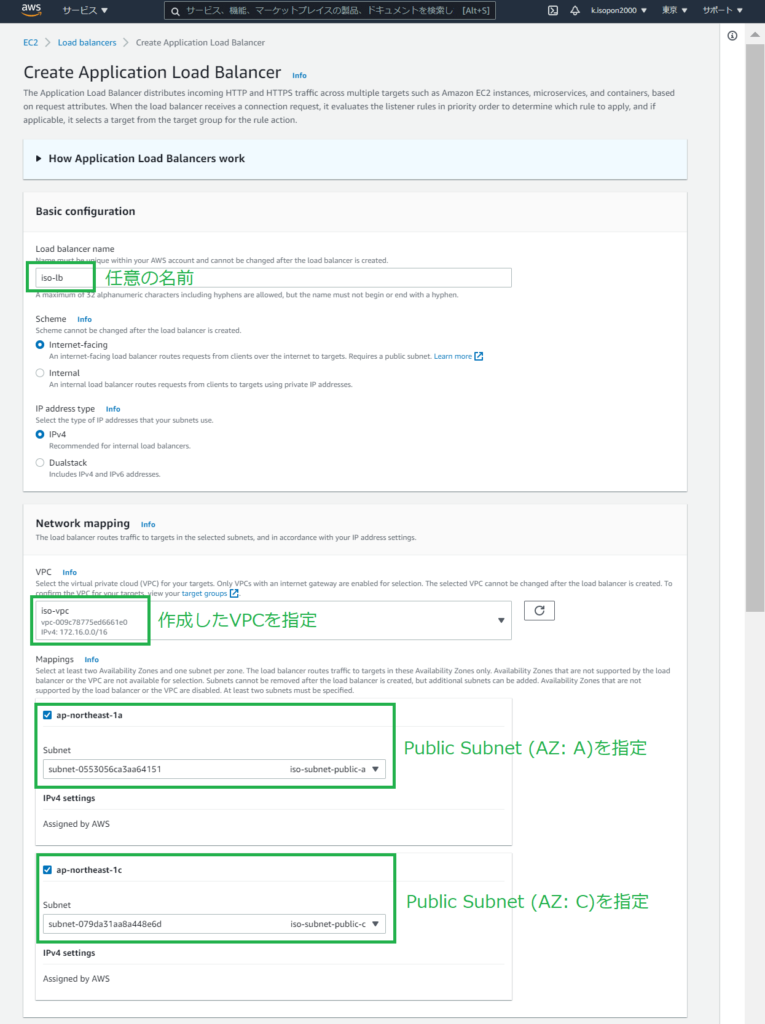

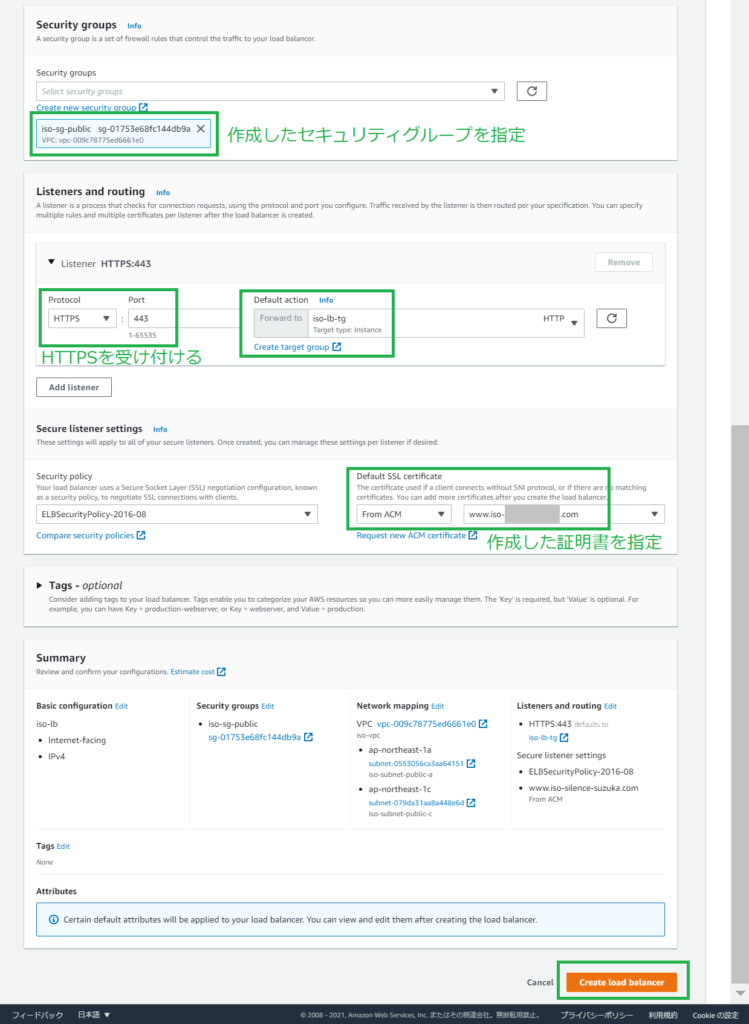

AWSマネージメントコンソール > サービス > EC2 > ロードバランサーで、ロードバランサーを作成します。

「ロードバランサーの種類の選択」では、「Application Load Balancer」を選択します。

追加したロードバランサーの状態が「Active」になることを確認します。

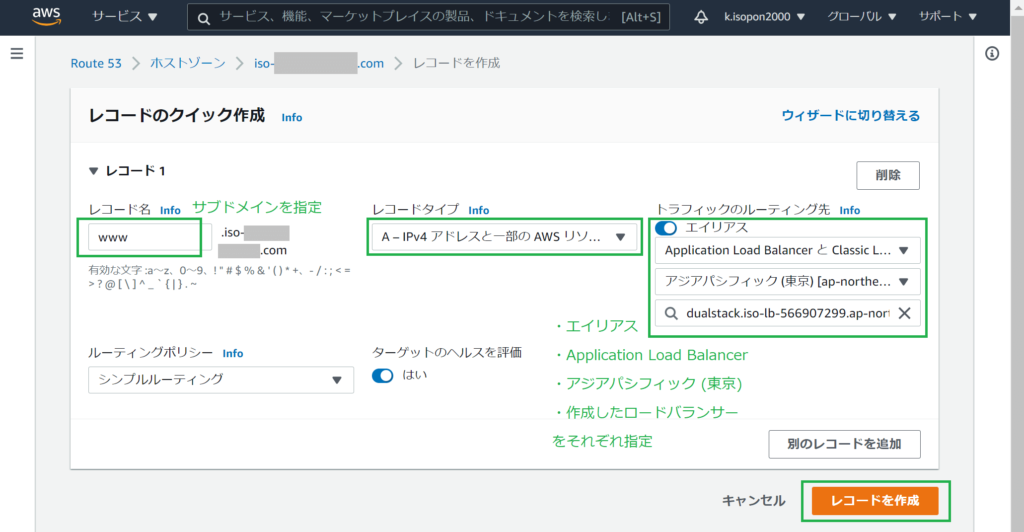

AWSマネージメントコンソール > サービス > Route 53 > ホストゾーンで、取得したドメインを選択し、 「レコードを作成」を選択します。

以上で、クライアント環境のブラウザで「https://<サブドメイン>.<取得したドメイン名>」(e.g. https://www.iso-domain.com) へアクセスすることができます。

続きはこちらになります。