AWSでネットワークを構築する手順を解説します。

AWSのアカウントは作成されている前提になります。

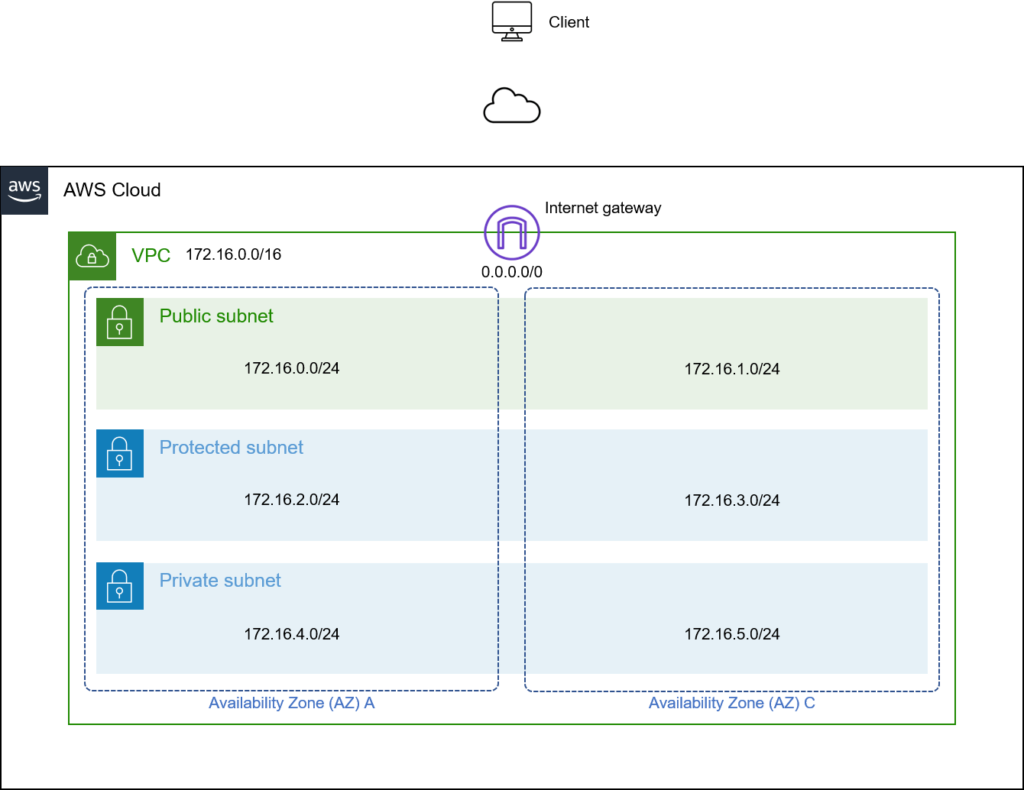

完成イメージ

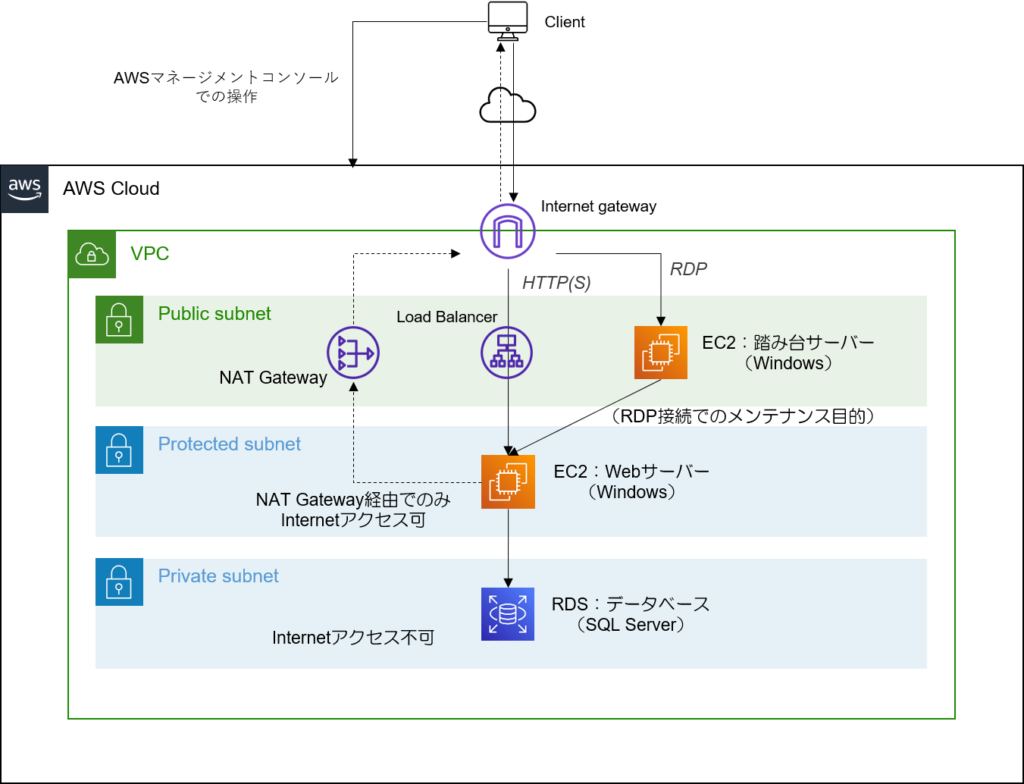

完成イメージは以下のようになります。

ここでは、Public/Protected/Privateと3つのサブネットを作成します。

基本用語

基本用語の概要です。

| 用語 | 概要 |

|---|---|

| VPC | Virtual Private Cloud AWS内のプライベートなネットワーク領域です。 |

| Public Subnet | VPCを論理的に分割したサブネット領域です。任意に分割できます。 Public Subnetはインターネットとつながります。 |

| Protected Subnet | VPCを論理的に分割したサブネット領域です。任意に分割できます。 Protected SubnetはNAT Gatewayを介してのみインターネットとつながります。 |

| Private Subnet | VPCを論理的に分割したサブネット領域です。任意に分割できます。 Private Subnetはインターネットとつながりません。 |

| AZ | Availability Zone 物理的に異なる領域を指します。 ある領域が故障しても他の領域で稼働できるよう、2つの領域を作成することが慣例です。 |

| Internet Gateway | ルーターです。VPCはInternet Gatewayを介してインターネットとつながります。 |

| Load Balancer | クライアントからのHTTP(S)リクエストをWebサーバーに通します。 複数のWebサーバーを紐付け、負荷分散することができます。 |

| NAT Gateway | NATです。グローバルIPアドレスを持つことができます。 Protected Subnetからインターネットへアクセスする場合は、 NAT Gatewayを介すようにします。 Protected Subnetに複数のEC2がある場合でも、グローバルIPアドレスが1つで済みます。 |

| EC2 | Elastic Compute Cloud 仮想サーバーです。ここでのOSはWindows Serverとします。 |

| RDS | Relational Database Service データベースサーバーです。 |

ネットワーク構築

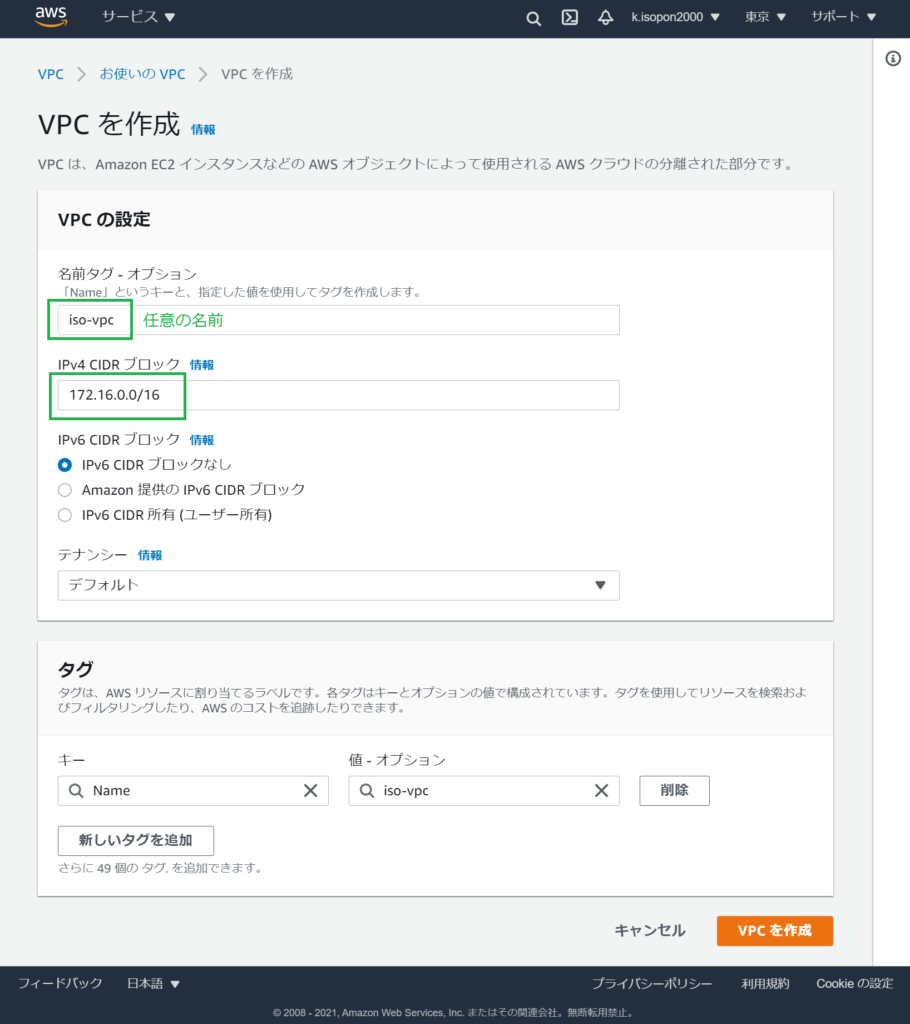

VPCの追加

VPCを追加します。

AWSマネージメントコンソール > サービス > VPCで、VPCを作成します。

IPアドレスのCIDRは「172.16.0.0/16」とします。

サブネットの追加

各サブネットを追加します。

AZはAとCの2つの領域を使い、IPアドレスのCIDRは以下とします。

| サブネット | AZ | CIDR |

|---|---|---|

| Public Subnet | A | 172.16.0.0/24 |

| Public Subnet | C | 172.16.1.0/24 |

| Protected Subnet | A | 172.16.2.0/24 |

| Protected Subnet | C | 172.16.3.0/24 |

| Private Subnet | A | 172.16.4.0/24 |

| Private Subnet | C | 172.16.5.0/24 |

AWSマネージメントコンソール > サービス > VPC > サブネットで、サブネットを作成します。下図はPublic Subnet(AZ:A)の作成例です。他のサブネットも同じように作成します。

Internet Gatewayの追加

Internet Gatewayを追加します。

AWSマネージメントコンソール > サービス > VPC > インターネットゲートウェイで、インターネットゲートウェイを作成します。

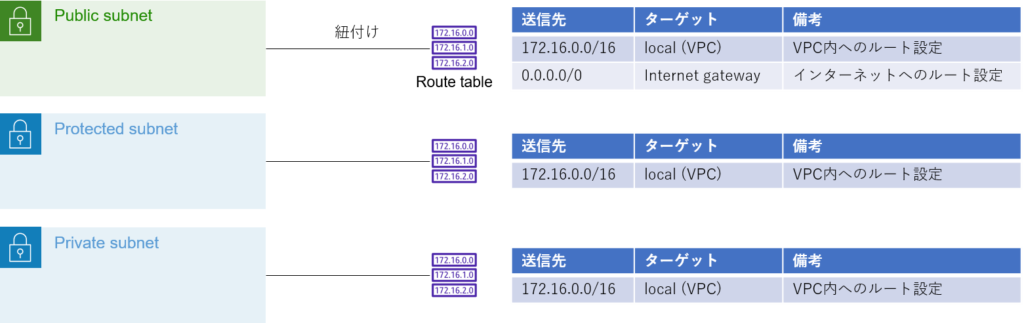

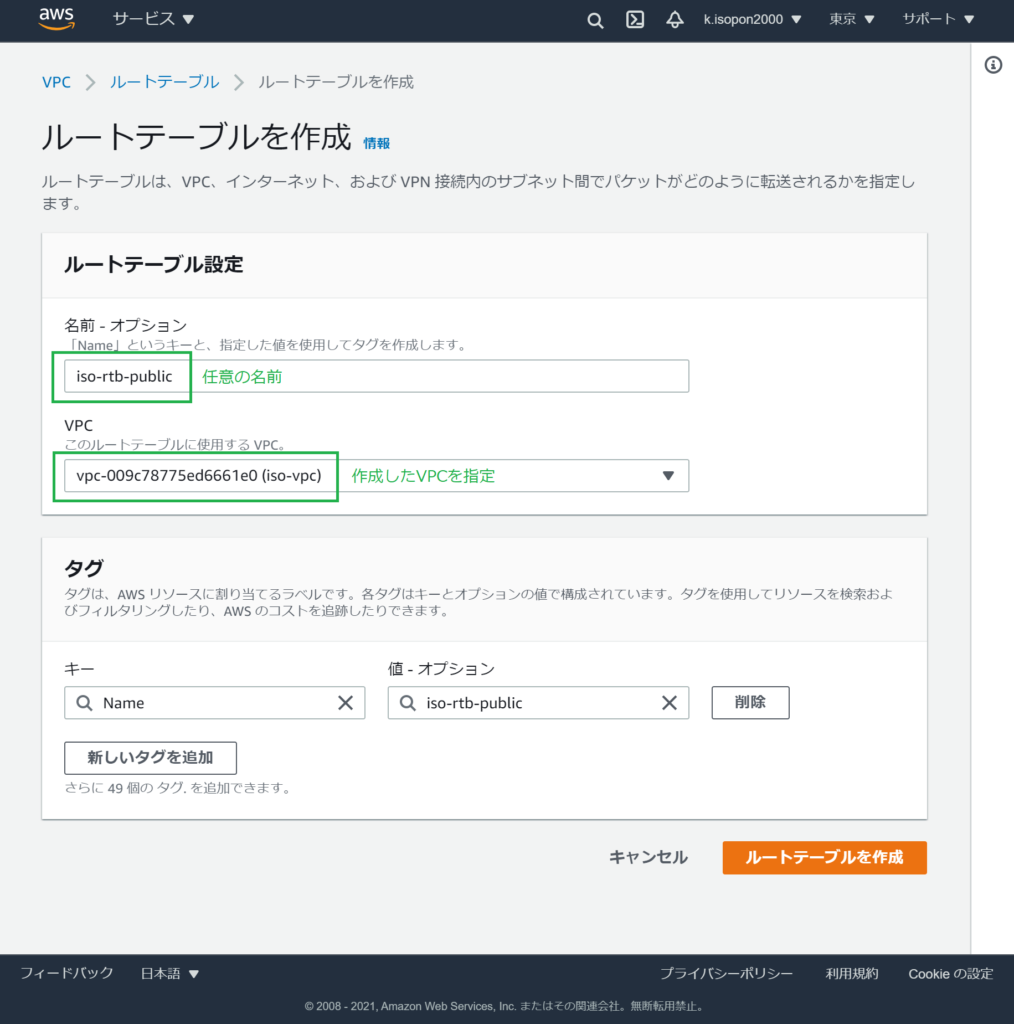

ルートテーブルの追加

ルートテーブルを追加します。

ルートテーブルとは、サブネットから通信可能な送信先(ターゲット)を規定するものです。

AWSマネージメントコンソール > サービス > VPC > ルートテーブルで、ルートテーブルを作成します。 下図はPublic Subnetと紐付けるルートテーブルの作成例です。他のサブネットと紐付けるルートテーブルも同じように作成します。

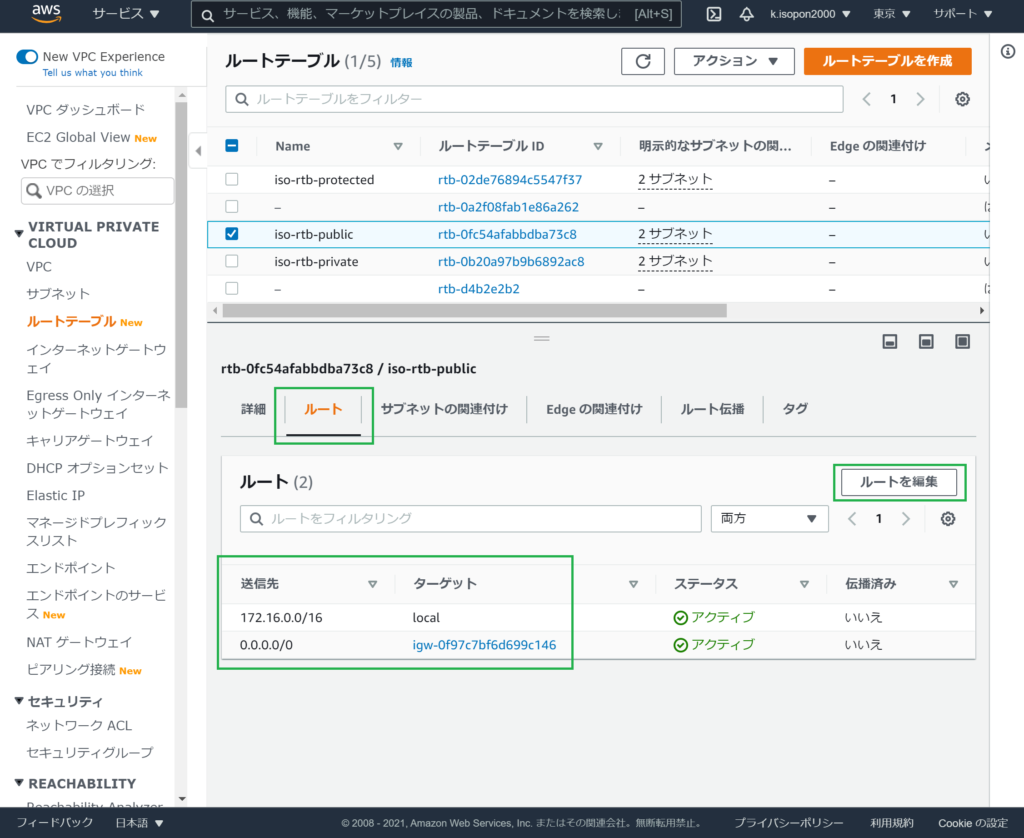

追加したルートテーブルに、送信先(ターゲット)を設定します。

| ルートテーブル | 送信先 | ターゲット | 備考 |

|---|---|---|---|

| Public Subnet用 | 172.16.0.0/16 | local (VPC) | VPC内へのルート設定 |

| Public Subnet用 | 0.0.0.0/0 | Internet gateway | インターネットへのルート設定 |

| Protected Subnet用 | 172.16.0.0/16 | local (VPC) | VPC内へのルート設定 |

| Private Subnet用 | 172.16.0.0/16 | local (VPC) | VPC内へのルート設定 |

下図はPublic Subnetの設定です。他のサブネットについても上表の通り設定します。

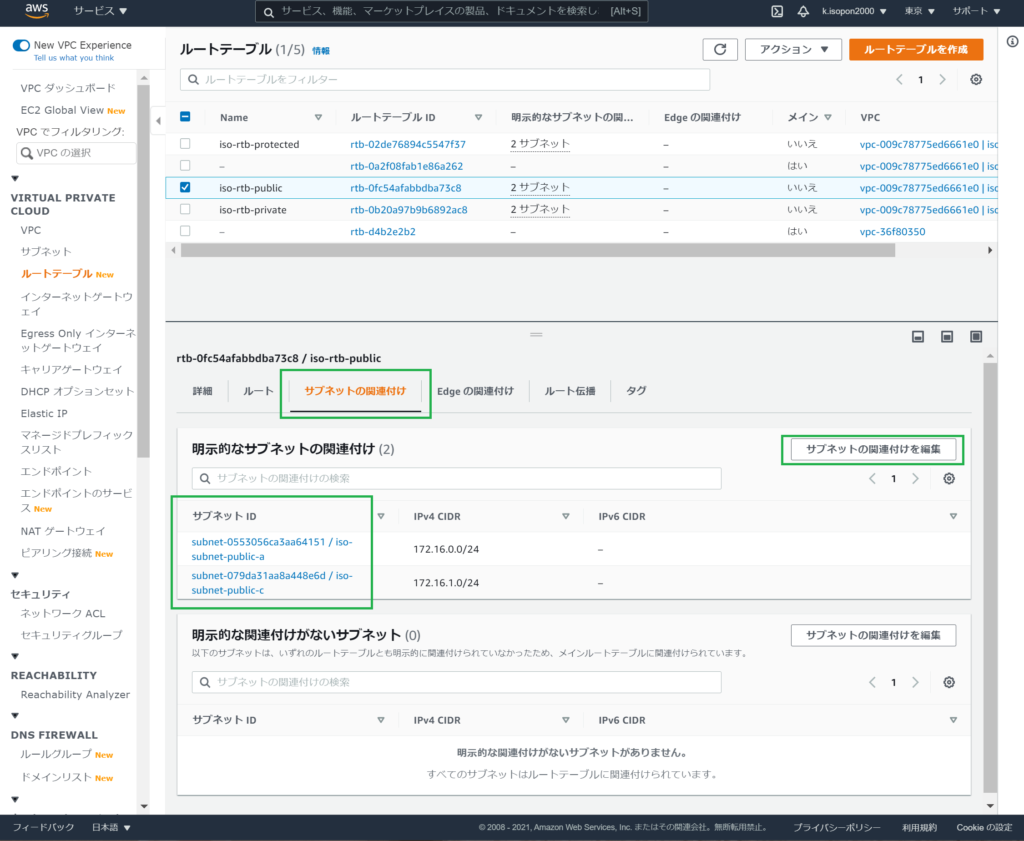

ルートテーブルにサブネットを紐付けます。下図はPublic Subnetの設定です。他のサブネットについても同様です。

セキュリティグループの追加

セキュリティグループを追加します。

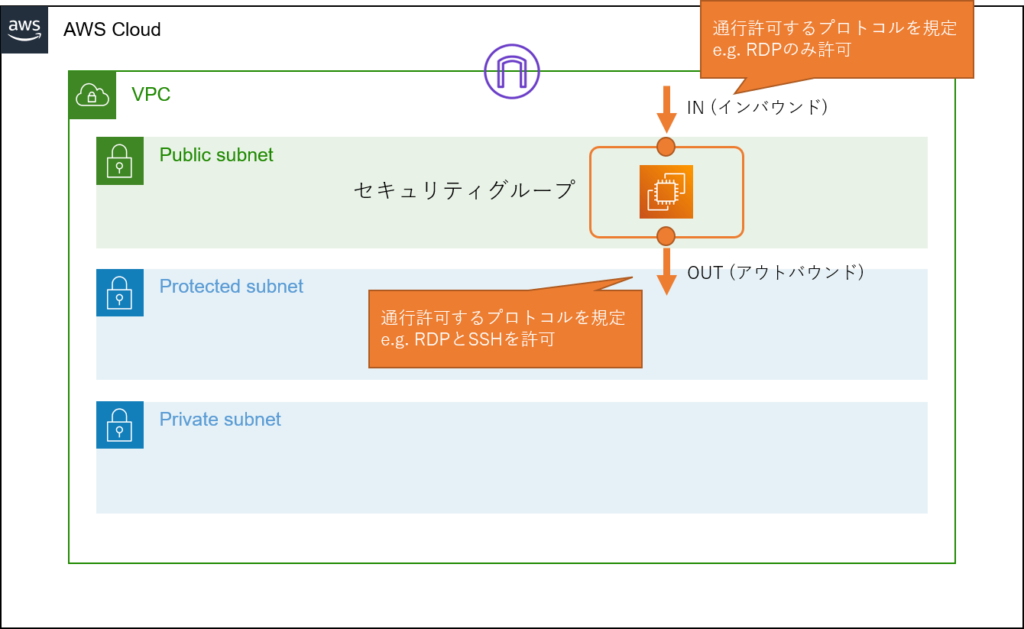

セキュリティグループにより、通信を許可するプロトコルを規定することができます。

IN(インバウンド)とOUT(アウトバウンド)それぞれを設定可能です。

AWSのリソース(e.g. EC2やRDS)に紐付けることができます。

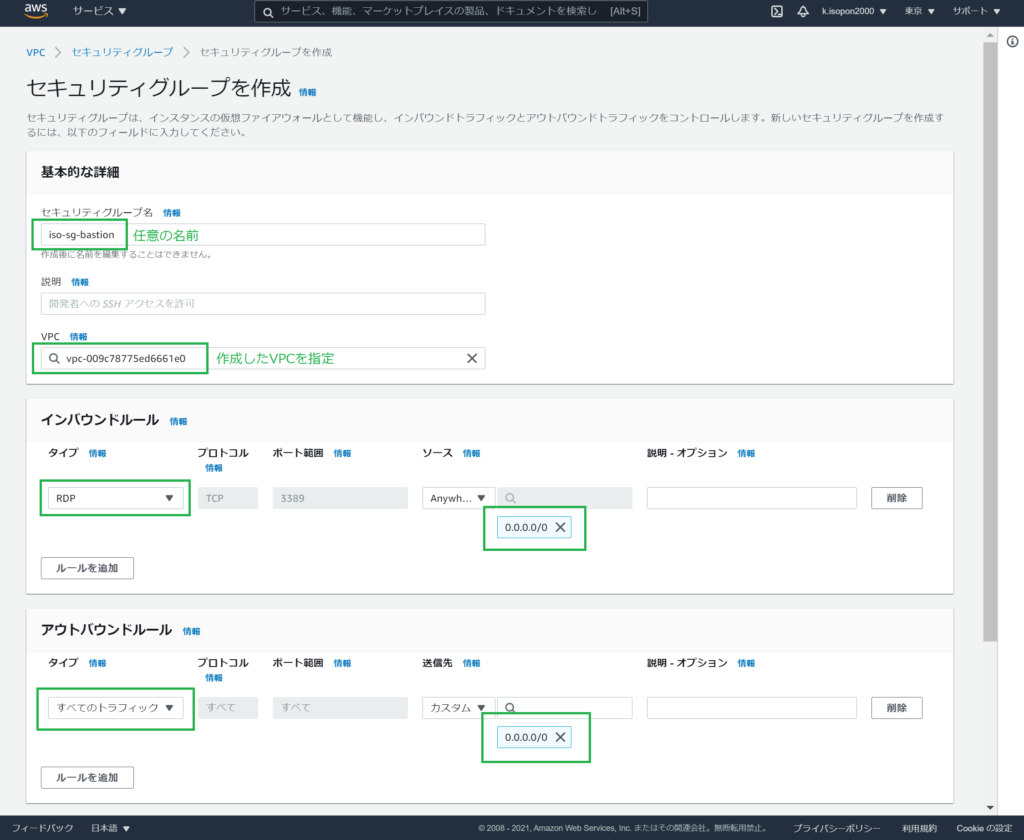

AWSマネージメントコンソール > サービス > VPC > セキュリティグループで、セキュリティグループを作成します。

EC2(踏み台サーバー)の追加

EC2(踏み台サーバー)をPublic Subnetに追加します。

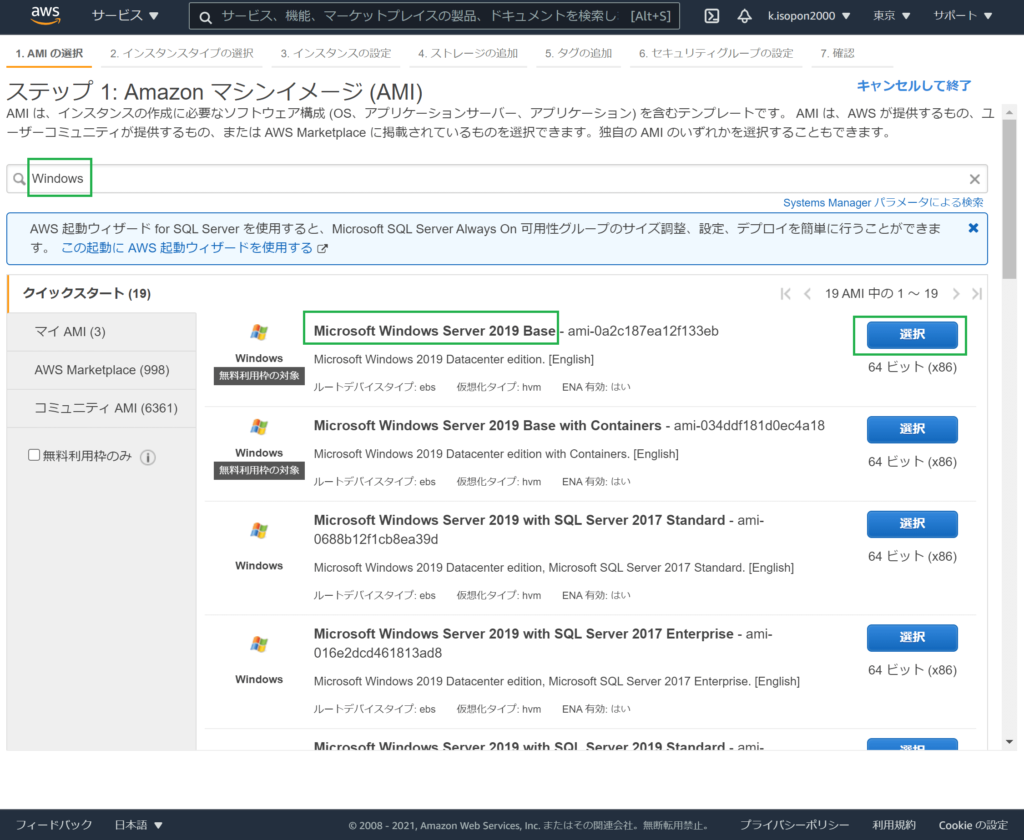

AWSマネージメントコンソール > サービス > EC2 > インスタンスで、インスタンスを起動を選択してEC2を作成します。

OSは無料枠の「Windows Server 2019 Base」を使います。

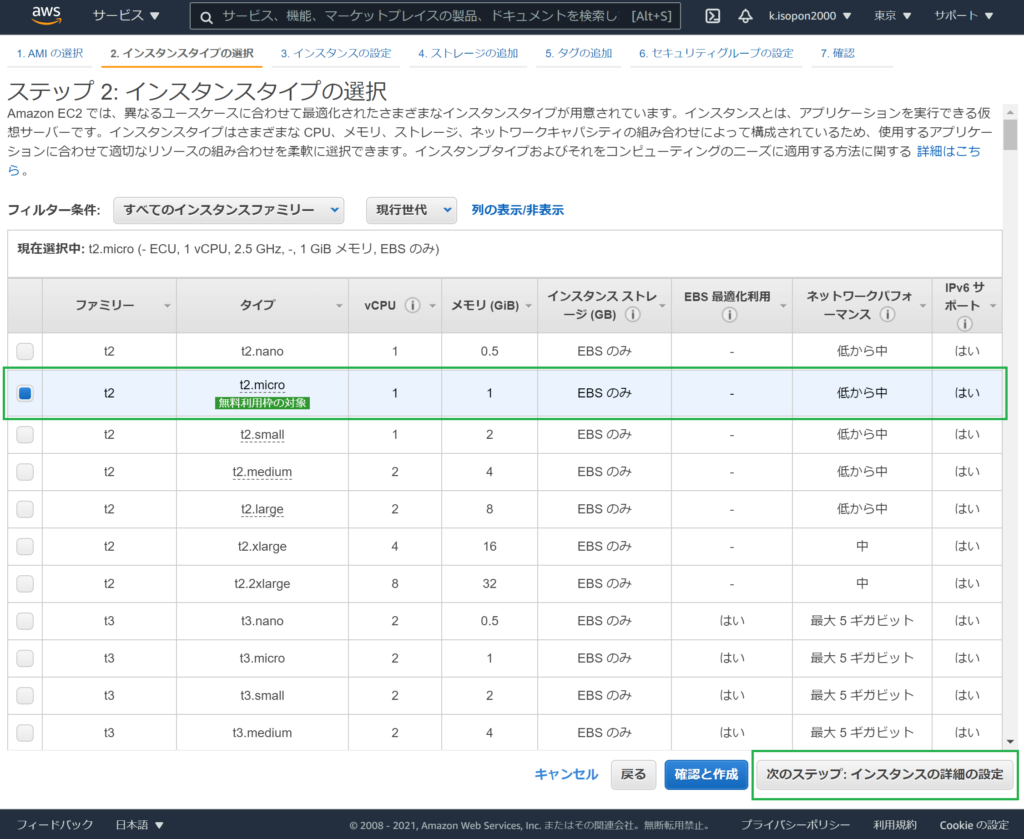

インスタンスタイプ(≒マシンスペック)は無料枠の「t2.micro」を使います。

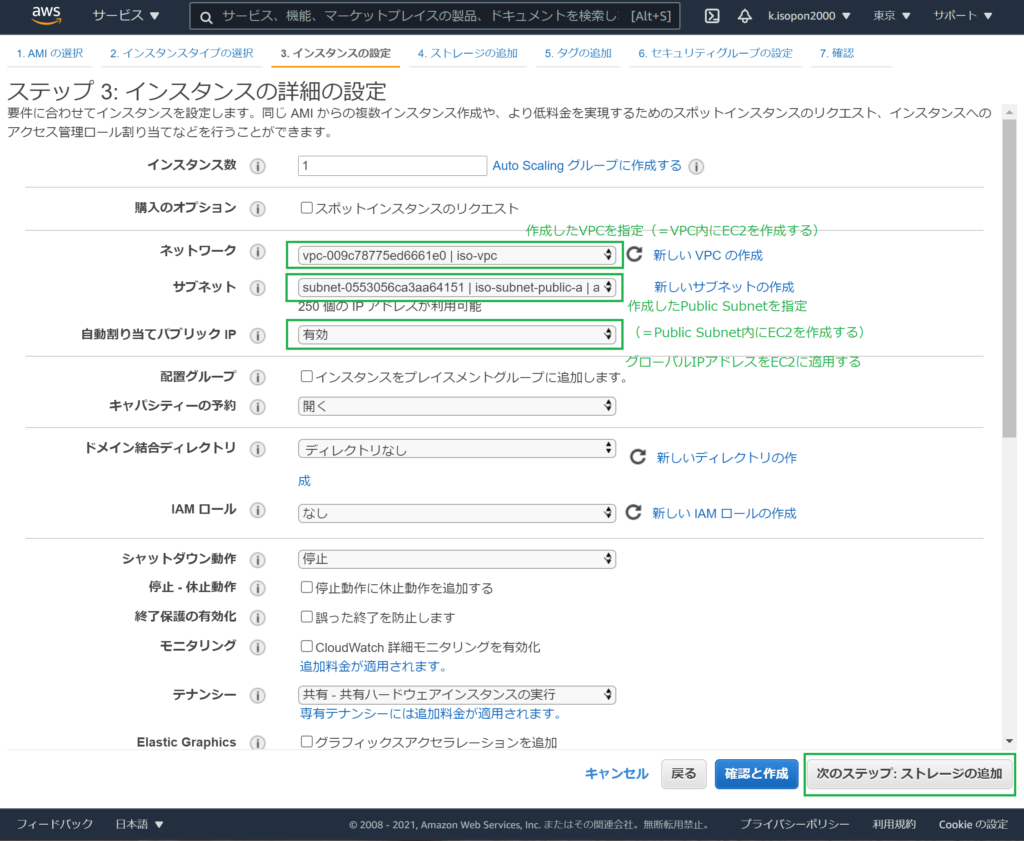

ネットワーク関連の設定します。

ここまでに作成したVPC、Public Subnetを指定します。

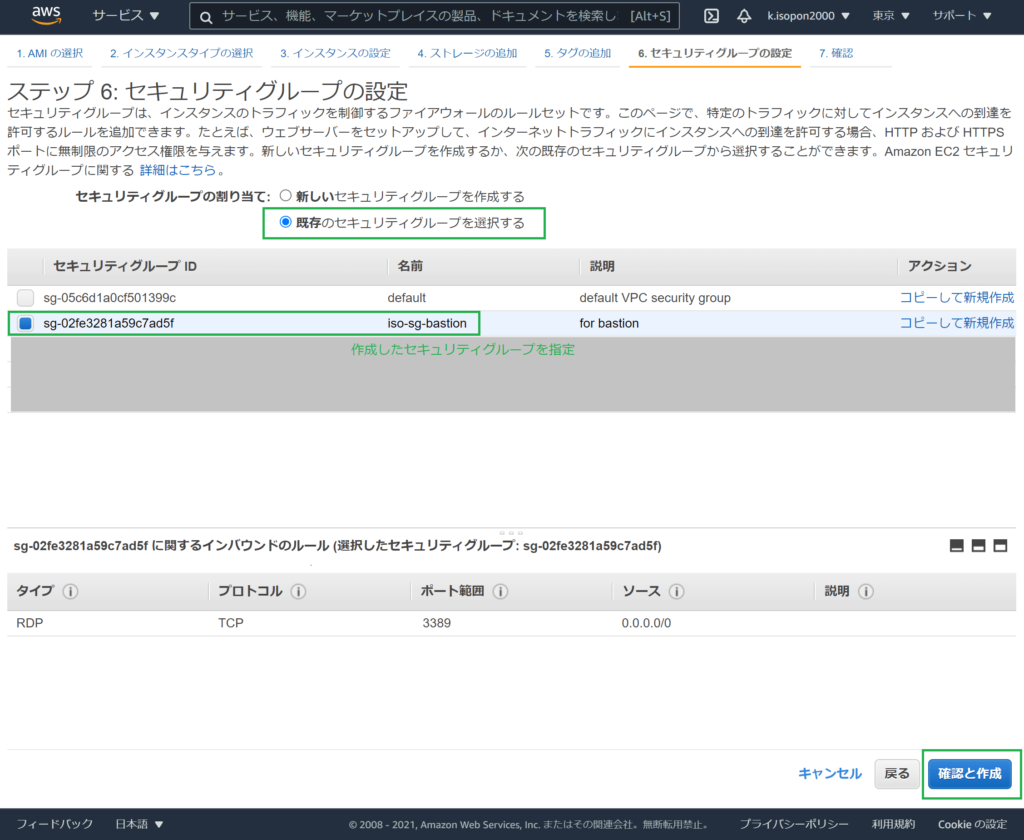

次の「ストレージの追加」、その次の「タグの追加」はデフォルト設定のままとし、「セキュリティーグループの設定」に進めます。

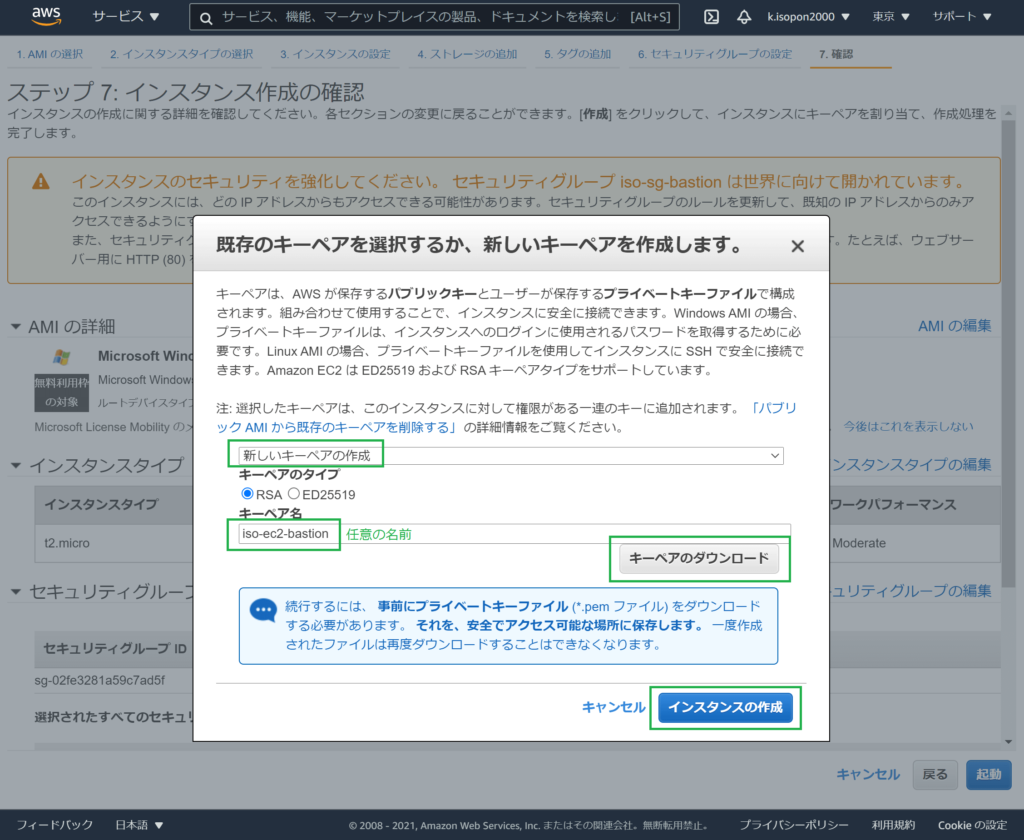

次の「インスタンス作成の確認」で内容を確認し、起動します。

キーペアの作成ダイアログが表示されるため、新しいキーペアの作成を選択し、キーペア(pemファイル)をダウンロードしておきます。

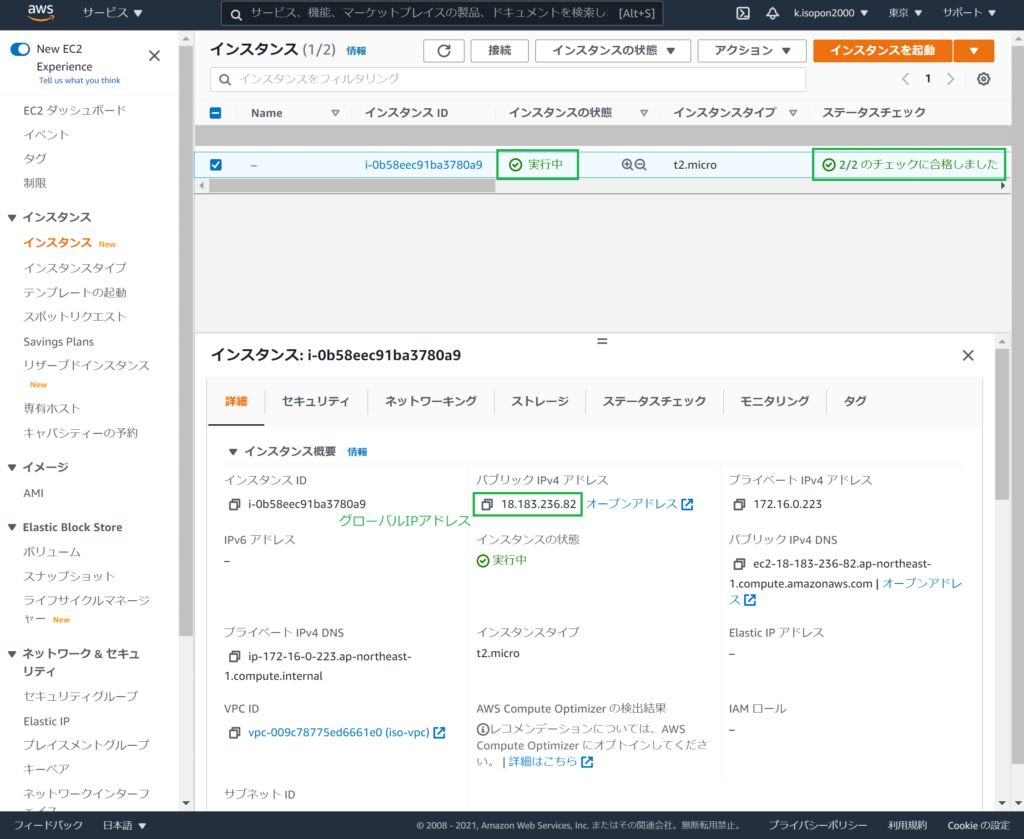

EC2が作成され、アクティブになるのを待ちます。

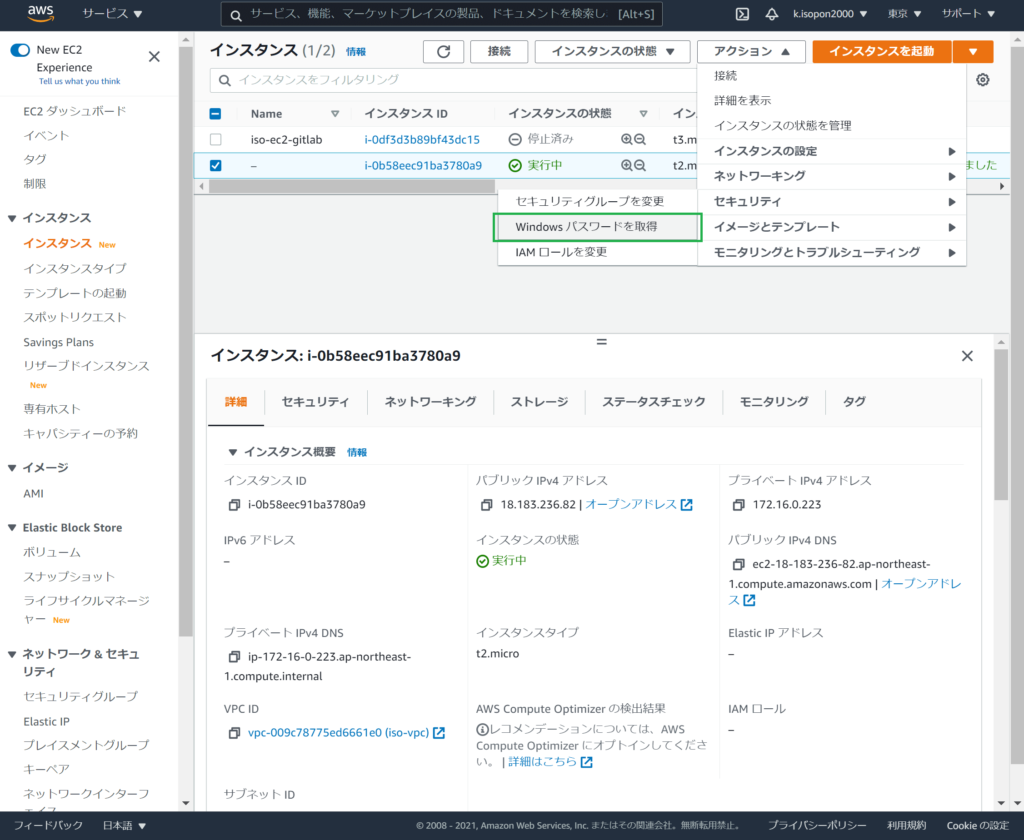

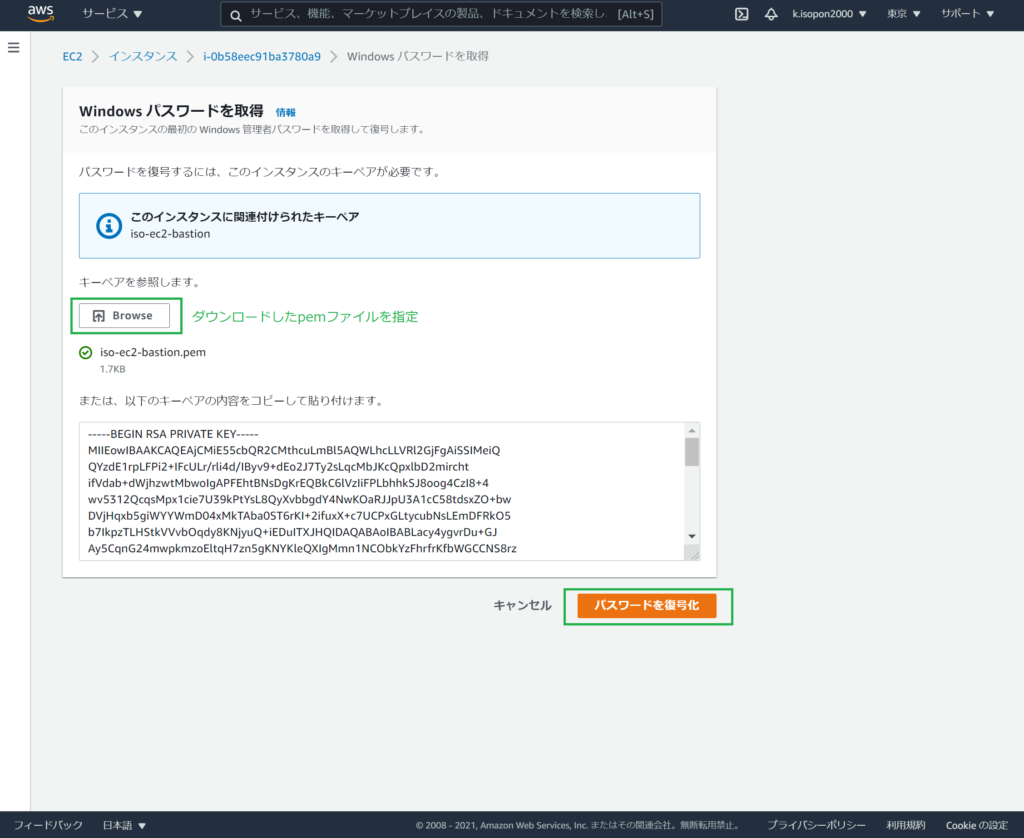

アクション > セキュリティー >Windows パスワードを取得で、ダウンロードしたpemファイルを指定し、パスワードを復号します。

これで、ローカル環境から「グローバルIPアドレス」とユーザー名「Administrator」と復号したパスワードを使って、踏み台サーバーに対してリモートデスクトップ(RDP)で接続することができます。

続きはこちらになります。